Эксперты кибербезопасности раскрыли новый метод заражения компьютеров

. Против российских компаний применяют атаки ClickFix и фейковую captchacBI.ZONE: эксперты кибербезопасности раскрыли новый метод заражения компьютеров

Специалисты обнаружили не менее двух вредоносных кампаний, в ходе которых злоумышленники использовали технику ClickFix против российских организаций

Около 30 российских компаний были атакованы в мае и начале июня с использованием техники ClickFix, которая вынуждает пользователей самостоятельно активировать вредоносные скрипты. Ранее таким хакерским нападениям подвергались только зарубежные организации, об этом рассказали эксперты BI.ZONE Threat Intelligence (платформа киберразведки, которая собирает и анализирует информацию о киберугрозах, нацеленных на российские и другие организации).

Специалисты обнаружили не менее двух вредоносных кампаний, в ходе которых злоумышленники использовали технику ClickFix против российских организаций. Маскируясь под силовые ведомства, киберпреступники направляли жертве документ в формате PDF.

Текст внутри был заблюрен таким образом, чтобы прочитать его было невозможно. Чтобы получить доступ к файлу, пользователю предлагали подтвердить, что он не робот. Далее нажатие на кнопку перенаправляло жертву на сайт злоумышленников, где пользователь снова видел окно с фейковой captcha. Кликнув «Я не робот», пользователь незаметно для себя копировал в буфер обмена PowerShell‑сценарий, пояснили эксперты.

Captcha — это тест, предназначенный для определения, является ли пользователь человеком или ботом. Она широко используется на различных сайтах для предотвращения автоматического ввода данных и защиты от спама.

Далее пользователя просили выполнить на своем устройстве ряд команд — якобы для того, чтобы подтвердить право на доступ к документу и корректно открыть его. На деле эти команды запускали вредоносный код, скопированный при нажатии captcha, по такому сценарию:

- Сочетание клавиш Win + R открывало окно Run для быстрого запуска программ.

- Ctrl + V вставляло в это окно скрипт из буфера обмена.

- Нажатие Enter запускало его.

- Скрипт, запущенный пользователем, скачивал с сервера злоумышленников изображение в формате PNG и извлекал из него вредоносную программу — загрузчик Octowave Loader.

- Octowave Loader включал в себя несколько компонентов, в том числе множество легитимных файлов, среди которых прятались несколько вредоносных.

- В одном из вредоносных файлов методами стеганографии был скрыт исполняемый код, который в конечном счете запускал на устройстве пользователя еще одну вредоносную программу — ранее не классифицированный и не описанный никем из исследователей троян удаленного доступа.

«Техника ClickFix получила такое название, потому что злоумышленники предлагают пользователю выполнить ряд простых действий, чтобы исправить какую‑либо техническую проблему. По сути, жертву убеждают выполнить вредоносную команду самостоятельно. Злоумышленники продолжают экспериментировать с методами социальной инженерии, используя новые, пока еще незнакомые пользователям сценарии, которые сложнее распознать», — пояснил руководитель BI.ZONE Threat Intelligence Олег Скулкин.

Обнаруженный троян сначала отправлял злоумышленникам базовую информацию о скомпрометированной системе (имя пользователя, его права, версия ОС и т.д.), а затем предоставлял им возможность выполнять на устройстве жертвы различные команды и запускать процессы. Такая длинная цепочка атаки с использованием стеганографии была нацелена на обход средств защиты информации и на повышение шансов на успешную компрометацию целевой системы. Предполагается, что троян хакеры разработали самостоятельно c целью шпионажа.

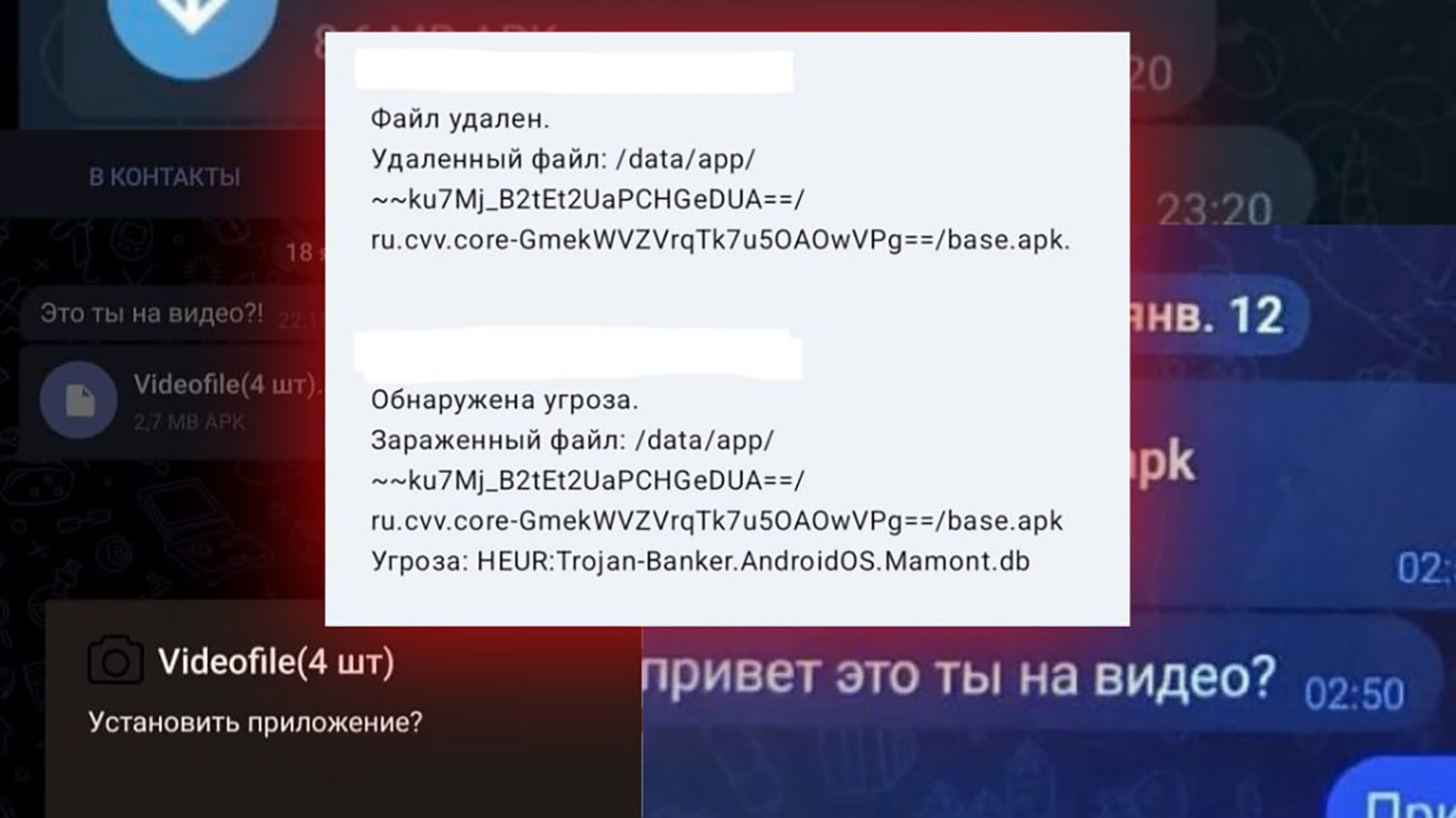

Ранее стало известно, что мошенники могут рассылать вредоносные APK-файлы в Telegram под видом видеозаписи. Часто такое сообщение сопровождается вопросом «Это ты на видео?». После открытия «видео» устройство заражается трояном Mamont, который считывает «push-уведомления, СМС-сообщения и фотографии из галереи». Кроме того, вирус может рассылать этот файл всем контактам в Telegram. Точно так же злоумышленники могут отправить жертве файлы под видом фотографий. «Фотография не может иметь расширение .apk, в отличие от вредоносного программного обеспечения», — напомнили в МВД.